Вирус-вымогатель "Петя" распространился на Азию и атаковал крупнейший порт Индии

Вирус "Петя" (Petya.A) распространился до Азии

Вирус-вымогатель Petya, уже поразивший компьютеры предприятий, портовых операторов и правительственных структур Европы и США, добрался до Азии, передает "Интерфакс" со ссылкой на Bloomberg.

Первой в результате кибератаки вышла из строя система управления грузопотоком крупнейшего в Индии контейнерного порта имени Джавахарлала Неру, оператором которого является A.P. Moller-Maersk. Система не распознает принадлежность грузов.

Главный специалист по защите информации Qihoo 360 Technology Co Чжэн Вэньбинь заявил, что вирус начинает распространяться в Китае, хотя масштабных сбоев выявлено не было.

Как писал Topnews, распространение вредоносной программы-вымогателя Petya началось с Украины. Эта же страна больше всего пострадала от кибератаки. В десятку стран, которые чувствительнее всего затронул вирус, вошли также Италия, Израиль, Сербия, Венгрия, Румыния, Польша, Аргентина, Чехия и Германия. Россия оказалась на 14-м месте.

В России масштабной хакерской атаке подверглись сервера "Роснефти" и "Башнефти" , металлургическая компания Evraz и целый ряд компаний поменьше.

Как остановить вирус-вымогатель Petya?

Специалисты по компьютерной безопасности отмечают, что «Петя» использует те же уязвимости, что и нашумевший вирус WannaCry, выведший из строя десятки тысяч компьютеров по всему миру. При этом в американской компании Symantec, производящей ПО, считают, что Petya — это усовершенствованная версия WannaCry, пишет "МК".

Инструкцию по блокировке вируса уже опубликовал в своем Telegram-канале специалист по кибербезопасности Александр Литреев.

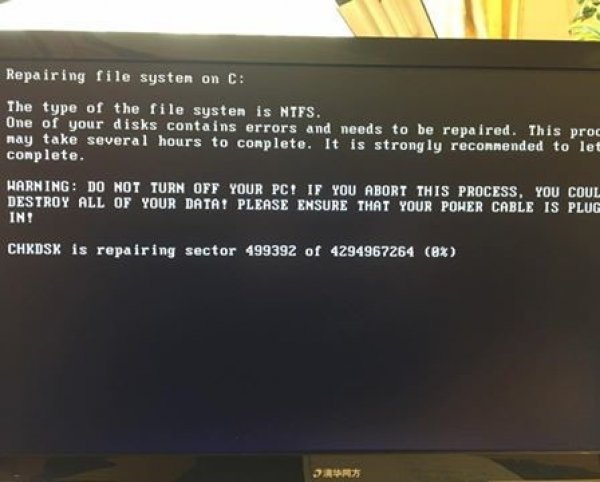

Вирус Petya воздействует на главную загрузочную запись (MBR — код, который нужен для последующей загрузки операционной системы) загрузочного сектора диска. Вредоносная программа шифрует эту запись и заменяет ее собственными данными. После попадания в систему вирус дает компьютеру команду перезагрузиться через один-два часа, а после перезагрузки вместо операционной системы запускается вредоносный код.

Если успеть до перезагрузки запустить команду bootrec/fixMbr (позволяет восстановить MBR), то можно восстановить работоспособность операционной системы и запустить ее, отметили в Positive Technologies. В этом случае файлы все равно останутся зашифрованы, для их расшифровки требуется знание специального ключа, уверяет ТАСС.

Локально отключить шифровальщик можно, создав файл "C:Windowsperfc". Дело в том, что вирус перед подменой MBR проверяет наличие по указанному адресу пустого файла без расширения с таким же именем, как название файла dll этого шифровальщика. Если вирус найдет такой пустой файл, то выполнение вирусной программы прекратится.

Впрочем, если у вируса нет прав администратора, он не сможет проверить наличия пустого файла в папке "C:Windows". Тогда процесс шифрования файлов все же запустится, но без подмены MBR и перезапуска компьютера. Так что эксперты рекомендуют обновить Windows и сократить до минимума привилегии пользователей на рабочих станциях.